Einleitung

Virtuelle private Netzwerke (VPNs) gelten als bewährte Methode, um die Privatsphäre im Internet zu schützen und sichere Verbindungen herzustellen. Viele Nutzer verlassen sich auf VPN-Dienste, um sich vor Überwachung, Tracking und Hackerangriffen zu schützen. Doch eine neue Studie zeigt alarmierende Sicherheitslücken auf: Mehr als vier Millionen Systeme, darunter VPN-Server und Heimrouter, sind aufgrund von Schwachstellen in Tunneling-Protokollen anfällig für Angriffe. Die Forschung, durchgeführt von Professor Mathy Vanhoef der KU Leuven Universität und dem Doktoranden Angelos Beitis in Zusammenarbeit mit Top10VPN, stellt die Sicherheit vieler VPN-Dienste infrage.

Die Forschungsergebnisse im Detail

Tunneling-Protokolle sind entscheidend für die Datenübertragung zwischen Netzwerken und ermöglichen unter anderem die Nutzung von IPv6 über ein IPv4-Netzwerk. Dabei werden Datenpakete in andere Pakete eingekapselt, um die Kommunikation über verschiedene Netzwerke hinweg zu ermöglichen.

Vanhoef und Beitis bauten auf vorheriger Forschung auf, die zeigte, dass IPv4-Hosts unautorisierte IPIP-Datenpakete akzeptieren. Ihre aktuelle Analyse identifizierte mehrere anfällige Tunneling-Protokolle, darunter IPIP/IP6IP6, GRE/GRE6, 4in6 und 6in4.

Das Hauptproblem liegt in der fehlerhaften Konfiguration vieler Systeme: Sie nehmen Tunneling-Pakete an, ohne die Identität des Absenders zu überprüfen. Dies ermöglicht Angreifern, speziell präparierte Pakete zu versenden, die die IP-Adresse des Opfers enthalten. Diese Pakete werden dann von einem anfälligen Host an das Ziel weitergeleitet, wodurch verschiedene Angriffsformen möglich werden.

Mögliche Angriffe

Durch die Schwachstellen können Angreifer anonyme Attacken durchführen, darunter:

- Missbrauch von Hosts als Einweg-Proxies: Angreifer können den Datenverkehr über kompromittierte Systeme umleiten und ihre Spuren verwischen.

- Denial-of-Service (DoS)-Angriffe: Angreifer können Systeme überlasten und lahmlegen.

- DNS-Spoofing: Nutzer könnten auf gefälschte Webseiten umgeleitet werden.

- Zugriff auf interne Netzwerke und IoT-Geräte: Angreifer könnten sich Zugang zu sensiblen Netzwerken verschaffen und dort weitere Angriffe durchführen.

Eine Internet-Analyse der Forscher zeigte, dass 4,26 Millionen Systeme betroffen sind. Dazu zählen VPN-Server, Heimrouter von Internetanbietern, Kernnetzwerk-Router, mobile Netzwerkgateways sowie CDN-Knotenpunkte. Besonders besorgniserregend: Mehr als 1,8 Millionen dieser Systeme ermöglichen Spoofing-Angriffe, bei denen sich Angreifer anonymisieren können. Die meisten dieser anfälligen Systeme wurden in China gefunden, gefolgt von Frankreich.

Sicherheitsmaßnahmen und Abhilfe

Die Sicherheitslücken wurden unter den CVE-Kennungen CVE-2024-7595, CVE-2025-23018, CVE-2025-23019 und CVE-2024-7596 registriert. Die Forscher haben Empfehlungen zur Absicherung betroffener Systeme veröffentlicht. Netzbetreiber und ISPs sollten:

- Tunneling-Pakete auf Echtheit prüfen

- Unnötige oder unsichere Protokolle deaktivieren

- Firewalls entsprechend konfigurieren

- Regelmäßige Sicherheitsupdates durchführen

Alternative Technologie?

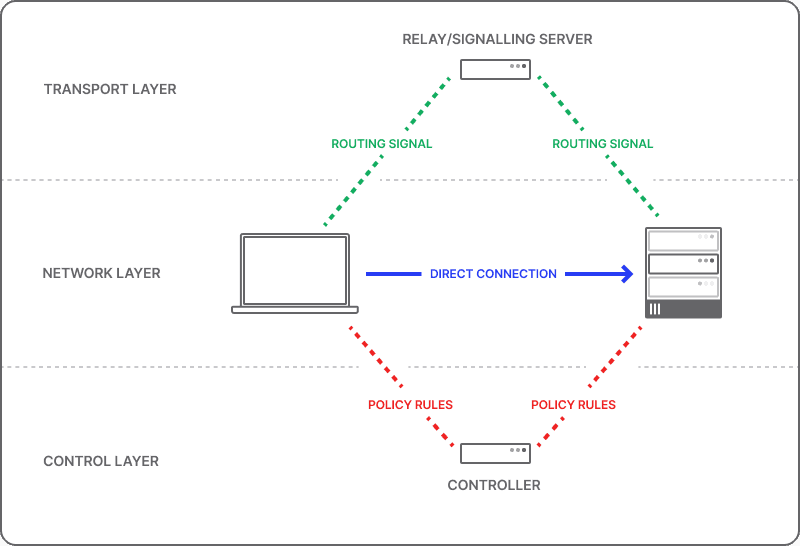

Ein möglicher Ansatz zur Verbesserung der Sicherheit und eine Alternative zu herkömmlichen VPNs ist Zero Trust Network Access (ZTNA). Im Gegensatz zu VPNs, die oft den gesamten Netzwerkzugriff gewähren, verfolgt ZTNA das Prinzip „Never trust, always verify“. Das bedeutet, dass kein Gerät oder Benutzer automatisch als vertrauenswürdig gilt – unabhängig davon, ob es sich innerhalb oder außerhalb des Netzwerks befindet. Der Zugriff auf Anwendungen und Ressourcen wird nur nach einer kontinuierlichen Überprüfung von Identität, Gerät und Kontext gewährt. ZTNA nutzt dabei moderne Authentifizierungsverfahren, Mikrosegmentierung und Richtlinien-basierte Zugriffskontrolle, um Angriffsflächen zu minimieren. Dadurch werden potenzielle Bedrohungen, wie sie in der aktuellen Forschung zu VPN-Sicherheitslücken beschrieben wurden, deutlich reduziert.

Ein weiterer Vorteil von Zero Trust Network Access (ZTNA) ist die Art und Weise, wie Verbindungen hergestellt werden. Während herkömmliche VPNs offene Ports auf der Firewall erfordern, um eingehende Verbindungen zu ermöglichen, funktioniert ZTNA anders: Die Verbindung wird von innerhalb des privaten Netzwerks zur Cloud hin initiiert. Anschließend erfolgt die Datenübertragung über eine getunnelte Rückverbindung, wodurch kein direkter Netzwerkzugang von außen notwendig ist. Dies bedeutet, dass Unternehmen keine offenen Sockets auf der Firewall benötigen, um externe VPN-Verbindungen zu empfangen. Dadurch wird die Angriffsfläche erheblich reduziert, da Angreifer keine offenen Ports ausnutzen können, um sich unerlaubten Zugang zu verschaffen.

Fazit

Die neue Forschung zeigt eindrücklich, dass VPNs und andere Netzwerksysteme keineswegs uneingeschränkt sicher sind. Die entdeckten Schwachstellen stellen eine erhebliche Gefahr dar, insbesondere wenn sie nicht durch Sicherheitsmaßnahmen behoben werden. Nutzer sollten sich bewusst sein, dass ein VPN allein nicht ausreicht, um sich vor allen Bedrohungen zu schützen. Die Wahl eines vertrauenswürdigen Anbieters, regelmäßige Software-Updates und eine sichere Konfiguration der Netzwerkeinstellungen sind entscheidend, um das Risiko zu minimieren. Letztlich ist eine Kombination aus technischen Maßnahmen und informierter Nutzung der beste Schutz gegen Cyberangriffe.

Quellen 🔗

- Original Research Paper – „Tunneling Protocol Vulnerabilities“

- Top10VPN – Sicherheitslücken in VPN-Diensten

- CVE Details – CVE-2024-7595

- CVE Details – CVE-2025-23018

- CVE Details – CVE-2025-23019

- CVE Details – CVE-2024-7596

- TunnelCrack: Widespread design flaws in VPN clients

- Was ist Zero Trust Network Access (ZTNA)?

- Widespread design flaws in VPN clients – TunnelCrack

- ZTNA: Was ist Zero Trust Network Access?

- What Is Zero Trust Network Access (ZTNA)?

Schreibe einen Kommentar