Die NIS2-Richtlinie stellt neue Anforderungen an Unternehmen, die als „wesentliche“ oder „wichtige“ Einrichtungen gelten. Besonders die Risikomanagementmaßnahmen sind dabei oft ein ungelöstes Rätsel.

Was bedeutet das genau? Und warum sind diese Maßnahmen so wichtig, wenn dein Unternehmen unter die NIS2-Richtlinie fällt? In diesem Artikel erkläre ich dir einfach und verständlich, was hinter den Risikomanagementmaßnahmen steckt und welche konkreten Schritte du ergreifen musst.

Was sind Risikomanagementmaßnahmen?

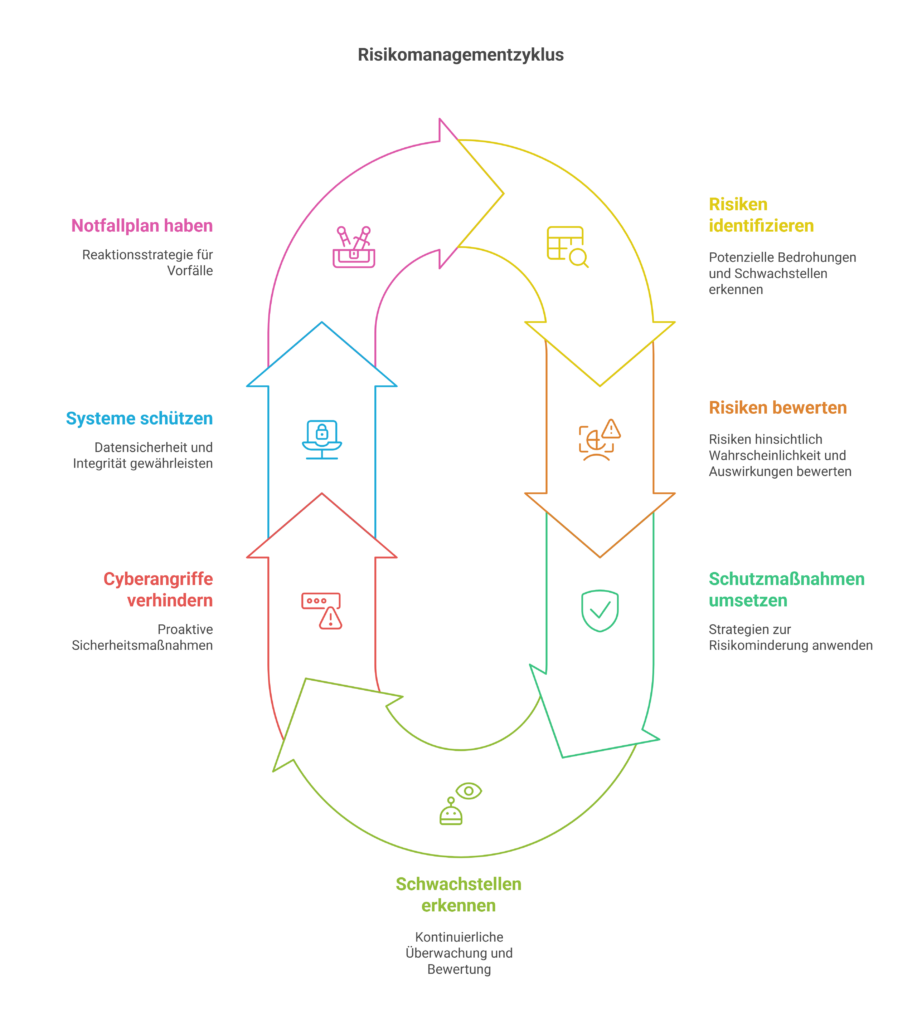

Risikomanagementmaßnahmen sind Vorkehrungen, mit denen Unternehmen ihre IT-Sicherheit verbessern und sich gegen Cyberangriffe, Systemausfälle oder Datenverluste schützen. Die NIS2-Richtlinie verlangt, dass betroffene Unternehmen alle relevanten Risiken identifizieren, bewerten und geeignete Schutzmaßnahmen umsetzen.

Das Ziel? Sicherstellen, dass IT-Systeme stabil laufen und vor Angriffen geschützt sind.

Warum sind Risikomanagementmaßnahmen wichtig?

Wenn dein Unternehmen unter die NIS2-Richtlinie fällt, dann bedeutet das, dass du eine besondere Verantwortung für die Sicherheit deiner Systeme und Daten hast. Cyberangriffe, Datenlecks oder IT-Ausfälle können nicht nur deinem Unternehmen schaden, sondern auch Auswirkungen auf die gesamte Gesellschaft haben.

Deshalb verlangt NIS2, dass du nicht erst reagierst, wenn etwas passiert, sondern proaktiv Maßnahmen ergreifst, um Risiken von vornherein zu minimieren.

Die Risikomanagementmaßnahmen sollen dir dabei helfen:

✅ Schwachstellen frühzeitig zu erkennen

✅ Cyberangriffe zu verhindern

✅ Daten und Systeme zu schützen

✅ Einen Notfallplan zu haben, falls doch etwas passiert

Im nächsten Abschnitt gehen wir Schritt für Schritt durch, welche konkreten Risikomanagementmaßnahmen du umsetzen musst.

1. Konzept für die Sicherheit von Netz- und Informationssystemen

Damit ein Unternehmen sicher aufgestellt ist, braucht es eine klare Strategie für den Schutz seiner Netz- und Informationssysteme. Dieses Konzept beschreibt, wie IT-Sicherheit im Unternehmen organisiert wird, welche Maßnahmen ergriffen werden und wer dafür verantwortlich ist.

1.1. Konzept für die Sicherheit von Netz- und Informationssystemen

Das Sicherheitskonzept ist das Grundgerüst der IT-Sicherheit im Unternehmen. Es legt fest:

- Welche Systeme besonders geschützt werden müssen

- Welche Sicherheitsmaßnahmen ergriffen werden

- Wie Sicherheitsrichtlinien durchgesetzt werden

Hierbei geht es nicht nur um Technik, sondern auch um Prozesse und klare Zuständigkeiten, damit jeder im Unternehmen weiß, worauf es ankommt.

1.2. Rollen, Verantwortlichkeiten und Weisungsbefugnisse

Sicherheit ist Teamarbeit – und deshalb müssen Rollen und Verantwortlichkeiten klar verteilt sein. Das bedeutet:

- Wer ist für die IT-Sicherheit verantwortlich?

- Wer kümmert sich um Risikobewertungen und Sicherheitsmaßnahmen?

- Wer hat Entscheidungskompetenzen, wenn eine Gefahr erkannt wird?

Je klarer diese Punkte geregelt sind, desto besser kann das Unternehmen auf Sicherheitsrisiken reagieren.

2. Konzept für das Risikomanagement

Ohne ein durchdachtes Risikomanagement bleibt IT-Sicherheit oft ein Reaktionsspiel, statt proaktiv zu handeln. Unternehmen müssen daher gezielt Risiken erkennen, bewerten und minimieren.

2.1. Risikomanagementrahmen

Der Risikomanagementrahmen beschreibt den systematischen Prozess zur Identifikation und Bewertung von Risiken. Dazu gehören:

- Analyse potenzieller Bedrohungen (z. B. Cyberangriffe, Systemausfälle)

- Bewertung der möglichen Auswirkungen auf das Unternehmen

- Erarbeitung von Maßnahmen, um Risiken zu minimieren

Wichtig: Dieses Rahmenwerk sollte regelmäßig überprüft und an neue Bedrohungen angepasst werden.

2.2. Überwachung der Einhaltung

Sicherheitsvorgaben bringen nur dann etwas, wenn sie auch eingehalten werden. Deshalb ist eine kontinuierliche Überwachung notwendig. Unternehmen sollten sicherstellen, dass:

- Mitarbeiter geschult werden, um Sicherheitsrichtlinien umzusetzen

- Regelmäßige Audits stattfinden, um Schwachstellen aufzudecken

- Maßnahmen bei Verstößen ergriffen werden

2.3. Unabhängige Überprüfung der Netz- und Informationssicherheit

Damit Unternehmen nicht „blind“ für eigene Sicherheitslücken werden, ist eine externe Überprüfung ratsam. Dabei prüfen unabhängige Experten oder interne Audits, ob:

- Die Sicherheitsstrategie wirksam ist

- Die Maßnahmen tatsächlich umgesetzt werden

- Es Verbesserungspotenzial gibt

Solche Überprüfungen helfen, blinde Flecken zu erkennen und die Sicherheitsstrategie kontinuierlich zu verbessern.

3. Bewältigung von Sicherheitsvorfällen

Trotz aller Sicherheitsmaßnahmen kann es immer zu einem Sicherheitsvorfall kommen. Entscheidend ist dann, wie gut das Unternehmen darauf vorbereitet ist. Ein klarer Plan für den Umgang mit Sicherheitsvorfällen minimiert Schäden und stellt sicher, dass schnell reagiert wird.

3.1. Konzept für die Bewältigung von Sicherheitsvorfällen

Jedes Unternehmen sollte einen Notfallplan für Cyberangriffe oder andere Sicherheitsvorfälle haben. Dieser sollte festlegen:

- Wer im Ernstfall welche Aufgaben übernimmt

- Wie schnell und in welcher Reihenfolge reagiert wird

- Welche Maßnahmen ergriffen werden, um Schäden zu begrenzen

3.2. Überwachung und Protokollierung

Um Vorfälle frühzeitig zu erkennen, ist eine lückenlose Überwachung der IT-Systeme nötig. Dazu gehören:

- Automatische Warnsysteme, die auf ungewöhnliches Verhalten reagieren

- Protokollierung von Zugriffen und Aktivitäten, um Angriffe nachvollziehen zu können

- Regelmäßige Auswertung der Logs, um Auffälligkeiten zu identifizieren

3.3. Meldung von Ereignissen

Wenn ein Sicherheitsvorfall auftritt, muss dieser sofort gemeldet werden – sowohl intern als auch extern, wenn es gesetzlich vorgeschrieben ist.

- Mitarbeiter müssen wissen, an wen sie sich wenden

- Behörden oder Kunden müssen ggf. informiert werden

- Transparenz hilft, Schäden zu minimieren und Vertrauen zu erhalten

3.4. Bewertung und Klassifizierung von Ereignissen

Nicht jeder Vorfall ist gleich kritisch. Deshalb braucht es eine klare Methode zur Einstufung von Sicherheitsvorfällen:

- Unkritisch: Kein direkter Schaden, reine Vorsichtsmaßnahme

- Mittelschwer: Potenzielle Schwachstelle, die schnell behoben werden muss

- Kritisch: Angriff oder Datenleck mit schwerwiegenden Folgen

Die richtige Klassifizierung hilft, die Dringlichkeit zu bestimmen und Ressourcen gezielt einzusetzen.

3.5. Reaktion auf Sicherheitsvorfälle

Wenn ein Sicherheitsvorfall auftritt, ist schnelles und strukturiertes Handeln gefragt. Dazu gehören:

- Eindämmung des Vorfalls, um weitere Schäden zu verhindern

- Untersuchung der Ursache, um das Problem zu verstehen

- Behebung der Schwachstelle, um eine Wiederholung zu verhindern

- Kommunikation mit Betroffenen, um Transparenz zu gewährleisten

3.6. Überprüfungen nach Sicherheitsvorfällen

Nach jedem Vorfall sollte das Unternehmen analysieren, was gut und was schlecht gelaufen ist. Dazu gehören:

- Lessons Learned: Welche Fehler können in Zukunft vermieden werden?

- Anpassung der Sicherheitsmaßnahmen: Müssen Prozesse oder Tools verbessert werden?

- Schulung der Mitarbeiter: Sind neue Trainings oder Richtlinien notwendig?

Nur so kann sich ein Unternehmen kontinuierlich verbessern und auf zukünftige Bedrohungen noch besser vorbereitet sein.

4. Betriebskontinuitäts- und Krisenmanagement

Auch bei einem Cyberangriff oder einem technischen Ausfall muss der Betrieb möglichst schnell wiederhergestellt werden. Dafür braucht es klare Notfallpläne und Strategien, um auf Krisensituationen vorbereitet zu sein.

4.1. Notfallplan für die Aufrechterhaltung und Wiederherstellung des Betriebs

Ein Notfallplan stellt sicher, dass das Unternehmen auch bei Störungen handlungsfähig bleibt. Er sollte enthalten:

- Maßnahmen zur Schadensbegrenzung, um den Betrieb so schnell wie möglich fortzusetzen

- Verantwortlichkeiten und Abläufe, damit jeder weiß, was zu tun ist

- Testläufe und regelmäßige Updates, um die Wirksamkeit zu prüfen

4.2. Backup-Sicherungs- und Redundanzmanagement

Datenverluste können schwerwiegende Folgen haben. Deshalb sind regelmäßige Backups und redundante Systeme essenziell:

- Automatisierte Backups, die regelmäßig überprüft werden

- Redundante Systeme, um im Notfall schnell umschalten zu können

- Testwiederherstellungen, um sicherzugehen, dass Backups im Ernstfall funktionieren

4.3. Krisenmanagement

Wenn es zu einem großen Vorfall kommt, muss das Unternehmen koordiniert und professionell reagieren. Dazu gehören:

- Ein Krisenteam, das Notfälle zentral steuert

- Klare Kommunikationspläne, um Mitarbeiter, Kunden und Behörden zu informieren

- Erprobte Notfallmaßnahmen, die regelmäßig getestet werden

5. Sicherheit der Lieferkette

Nicht nur die eigene IT, sondern auch die Sicherheit von Partnern und Dienstleistern muss gewährleistet sein. Die NIS2-Richtlinie fordert deshalb eine Risikobetrachtung der gesamten Lieferkette.

5.1. Konzept für die Sicherheit der Lieferkette

Ein Unternehmen muss sicherstellen, dass externe Partner keine Sicherheitslücke darstellen. Dazu gehören:

- Sicherheitsanforderungen an Lieferanten

- Überprüfung von IT-Dienstleistern

- Notfallpläne für Probleme in der Lieferkette

5.2. Verzeichnis der Anbieter und Diensteanbieter

Jedes Unternehmen sollte eine detaillierte Liste aller IT-Dienstleister und Lieferanten führen. Wichtig ist dabei:

- Welche Dienste und Produkte genutzt werden

- Welche Sicherheitsmaßnahmen bei den Anbietern gelten

- Regelmäßige Überprüfung und Aktualisierung des Verzeichnisses

6. Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen

IT-Sicherheit muss schon bei der Beschaffung und Entwicklung von Systemen mitgedacht werden. NIS2 fordert, dass Unternehmen sichere Produkte auswählen und Systeme kontinuierlich absichern.

6.1. Sicherheitsmaßnahmen beim Erwerb von IKT-Diensten oder IKT-Produkten

Beim Kauf neuer IT-Systeme sollten Unternehmen auf Sicherheitszertifizierungen und Herstellerangaben achten. Dazu gehören:

- Vorgaben für sichere Software und Hardware

- Überprüfung auf Schwachstellen vor dem Einsatz

- Regelmäßige Sicherheitsupdates und Supportgarantien

6.2. Sicherer Entwicklungszyklus

Sicherheitsmaßnahmen sollten von Anfang an in den Entwicklungsprozess integriert sein. Ein Secure Development Lifecycle (SDLC) sorgt für:

- Sicheren Code und regelmäßige Tests

- Richtlinien zur Vermeidung von Sicherheitslücken

- Überprüfung neuer Software-Versionen vor dem Einsatz

6.3. Konfigurationsmanagement

Eine falsche Konfiguration kann zur Sicherheitslücke werden. Unternehmen sollten deshalb sicherstellen, dass:

- Standard-Passwörter sofort geändert werden

- Nur notwendige Dienste aktiviert sind

- Regelmäßige Überprüfungen der Systemeinstellungen stattfinden

6.4. Änderungsmanagement, Reparatur und Wartung

Jede Änderung an IT-Systemen sollte kontrolliert und dokumentiert werden. Das bedeutet:

- Änderungen werden geprüft, bevor sie umgesetzt werden

- Ein Notfallplan für fehlerhafte Updates existiert

- Sicherheitslücken werden schnellstmöglich geschlossen

6.5. Sicherheitsprüfung

Neue Systeme oder Updates sollten vor dem Einsatz auf Schwachstellen getestet werden. Dies kann durch:

- Automatisierte Sicherheitsscans

- Manuelle Penetrationstests

- Regelmäßige Audits geschehen

6.6. Sicherheitspatch-Management

Software-Sicherheitsupdates müssen zeitnah eingespielt werden, um bekannte Sicherheitslücken zu schließen. Unternehmen sollten sicherstellen, dass:

- Patches regelmäßig geprüft und installiert werden

- Automatisierte Updates genutzt werden, wo möglich

- Notfallpläne existieren, falls ein Update Probleme verursacht

6.7. Netzsicherheit

Netzwerke sind das Rückgrat eines Unternehmens und müssen besonders geschützt werden. Maßnahmen hierzu sind:

- Firewalls und Intrusion Detection Systeme (IDS)

- Regelmäßige Sicherheitsüberprüfungen des Netzwerks

- Zugriffsbeschränkungen für sensible Systeme

6.8. Netzsegmentierung

Nicht jeder Mitarbeiter oder jedes System sollte Zugriff auf alle Daten haben. Deshalb hilft Netzsegmentierung:

- Trennung kritischer und unkritischer Netzbereiche

- Eingeschränkter Zugang zu sensiblen Daten

- Reduzierung von Angriffsflächen bei Cyberangriffen

6.9. Schutz gegen Schadsoftware und nicht genehmigte Software

Unternehmen müssen Maßnahmen ergreifen, um sich vor Schadsoftware und unsicheren Programmen zu schützen. Dazu gehören:

- Einsatz von Antiviren-Software und Endpoint Protection

- Verhinderung der Installation nicht genehmigter Software

- Regelmäßige Updates und Sicherheitskontrollen

6.10. Behandlung und Offenlegung von Schwachstellen

Falls eine Sicherheitslücke entdeckt wird, muss sie schnell gemeldet und behoben werden. Wichtig dabei ist:

- Ein Verfahren für interne und externe Schwachstellenmeldungen

- Schnelle Reaktion auf erkannte Sicherheitslücken

- Kommunikation mit relevanten Behörden oder Partnern, falls notwendig

7. Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit

Die besten Sicherheitsmaßnahmen helfen wenig, wenn ihre Wirksamkeit nicht regelmäßig überprüft wird. Deshalb fordert die NIS2-Richtlinie, dass Unternehmen systematisch bewerten, ob ihre Risikomanagementmaßnahmen tatsächlich greifen.

Zu den wichtigsten Methoden gehören:

- Regelmäßige interne und externe Audits, um Sicherheitslücken frühzeitig zu erkennen

- Penetrationstests und Schwachstellenanalysen, um Systeme auf den Prüfstand zu stellen

- Metriken und KPIs, um den Erfolg von Sicherheitsmaßnahmen messbar zu machen

- Simulationen von Cyberangriffen (Red-Teaming), um die Reaktionsfähigkeit des Unternehmens zu testen

Ziel ist es, Sicherheitsmaßnahmen kontinuierlich zu verbessern und neue Bedrohungen rechtzeitig zu erkennen.

8. Grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit

Menschliches Fehlverhalten ist eine der größten Sicherheitsrisiken. Deshalb ist es entscheidend, dass alle Mitarbeiter regelmäßig geschult werden und grundlegende Sicherheitsregeln einhalten.

8.1. Sensibilisierungsmaßnahmen und grundlegende Verfahren im Bereich der Cyberhygiene

Cyberhygiene bedeutet, dass jeder im Unternehmen einfache, aber wirkungsvolle Sicherheitsmaßnahmen beachtet. Dazu gehören:

- Starke, einzigartige Passwörter oder besser noch Passkeys nutzen

- Multi-Faktor-Authentifizierung (MFA) aktivieren, wo möglich

- Phishing-Mails erkennen und nicht darauf reagieren

- Software-Updates und Sicherheitspatches immer zeitnah installieren

- Sichere Netzwerke nutzen, z. B. kein offenes WLAN ohne VPN

8.2. Sicherheitsschulungen

Regelmäßige Schulungen helfen, Mitarbeiter für Cybersicherheitsrisiken zu sensibilisieren und richtige Verhaltensweisen zu verinnerlichen. Gute Schulungen umfassen:

- Erklärung realer Bedrohungen, z. B. Phishing, Ransomware, Social Engineering

- Interaktive Lernmethoden, z. B. simulierte Angriffe oder E-Learning-Kurse

- Regelmäßige Wiederholungen, damit das Wissen aktuell bleibt

- Spezifische Schulungen für unterschiedliche Abteilungen, je nach Verantwortlichkeiten

Das Ziel: Jeder Mitarbeiter wird zur menschlichen Firewall und trägt aktiv zur IT-Sicherheit bei.

9. Kryptografie

Kryptografie ist ein zentraler Baustein der IT-Sicherheit, da sie Daten und Kommunikation vor unbefugtem Zugriff schützt. Unternehmen müssen sicherstellen, dass moderne Verschlüsselungstechniken eingesetzt werden.

Wichtige Maßnahmen sind:

- Ende-zu-Ende-Verschlüsselung für vertrauliche Kommunikation

- Verschlüsselung von gespeicherten Daten (Data at Rest), z. B. auf Servern oder Laptops

- TLS-Verschlüsselung für Datenübertragungen (Data in Transit)

- Sichere Schlüsselverwaltung, um kryptografische Schlüssel vor Diebstahl zu schützen

- Regelmäßige Aktualisierung von Algorithmen, um veraltete und unsichere Verschlüsselungsverfahren zu vermeiden

Eine gute Verschlüsselung sorgt dafür, dass selbst bei einem Datendiebstahl die Informationen nicht ohne Weiteres entschlüsselt werden können.

10. Sicherheit des Personals

Die Sicherheit des Personals ist ein entscheidender Bestandteil der gesamten Cybersicherheitsstrategie. Nur wenn das Personal entsprechend geschult und überprüft wird, können Risiken durch menschliches Fehlverhalten oder böswillige Absichten minimiert werden.

10.1. Sicherheit des Personals

Alle Mitarbeiter müssen sich der Sicherheitsrichtlinien und -praktiken bewusst sein. Dazu gehört:

- Schulung und Sensibilisierung zu Cyberbedrohungen

- Klar definierte Sicherheitsrichtlinien, die das Verhalten im Unternehmensnetzwerk regeln

- Überprüfung der Sicherheitsmaßnahmen für alle Mitarbeiter, die Zugriff auf kritische Systeme haben

10.2. Zuverlässigkeitsüberprüfung

Personen, die mit sensiblen Daten oder Systemen arbeiten, sollten einer Zuverlässigkeitsüberprüfung unterzogen werden. Diese Überprüfungen beinhalten:

- Hintergrundprüfungen, um sicherzustellen, dass keine Sicherheitsrisiken durch Mitarbeiter bestehen

- Regelmäßige Überprüfungen, um die Integrität des Personals zu gewährleisten

10.3. Verfahren zur Beendigung oder Änderung des Beschäftigungsverhältnisses

Wenn ein Mitarbeiter das Unternehmen verlässt oder seine Rolle wechselt, muss sicherstellen werden, dass der Zugang zu Systemen sofort deaktiviert wird. Dazu gehört:

- Abschaltung des Zugriffs auf alle Unternehmenssysteme

- Rückgabe von Geräten und Daten

- Überprüfung, dass keine vertraulichen Informationen mitgenommen werden

10.4. Disziplinarverfahren

Sollten Sicherheitsrichtlinien durch Mitarbeiter verletzt werden, sind klare Disziplinarmaßnahmen erforderlich, um potenzielle Risiken zu minimieren. Hierzu zählen:

- Definierte Maßnahmen für Verstöße gegen Sicherheitsrichtlinien

- Verhältnismäßige Sanktionen, um Fehlverhalten zu ahnden und die Sicherheitskultur zu stärken

11. Zugriffskontrolle

Zugriffskontrolle ist entscheidend, um sicherzustellen, dass nur berechtigte Personen auf sensible Daten und Systeme zugreifen können.

11.1. Konzept für die Zugriffskontrolle

Ein effektives Zugriffskontrollkonzept legt fest, wer wann und auf welche Systeme zugreifen darf. Es sollte:

- Rollenbasierten Zugriff (RBAC) festlegen, um Zugriff nur nach Bedarf zu gewähren

- Zugangskontrollen und -richtlinien dokumentieren und durchsetzen

11.2. Management von Zugangs- und Zugriffsrechten

Das Management von Zugriffsrechten sorgt dafür, dass Mitarbeiter nur die Berechtigungen haben, die sie für ihre Arbeit benötigen. Wichtige Maßnahmen sind:

- Regelmäßige Überprüfung der Zugriffsrechte, um sicherzustellen, dass keine überflüssigen Rechte bestehen

- Entzug von Zugriffsrechten, wenn ein Mitarbeiter das Unternehmen verlässt oder seine Rolle wechselt

11.3. Privilegierte Konten und Systemverwaltungskonten

Privilegierte Konten haben erweiterten Zugriff auf Systeme und Daten. Diese müssen besonders gut geschützt werden:

- Sicherer Umgang mit Admin-Konten, um Missbrauch zu vermeiden

- Einschränkung der Zahl der privilegierten Konten auf ein Minimum

- Regelmäßige Überprüfung und Auditierung privilegierter Konten

11.4. Systemverwaltungssysteme

Systemverwaltungszugriff muss streng kontrolliert werden, um unbefugten Zugriff zu verhindern. Dazu gehören:

- Zentralisierte Verwaltung von Systemadministratoren

- Verwendung von sicheren Systemverwaltungstools, die den Zugriff dokumentieren und überwachen

11.5. Identifizierung

Um sicherzustellen, dass nur autorisierte Personen Zugriff haben, ist eine sichere Identifikation erforderlich. Verfahren zur Identifizierung umfassen:

- Verwendung von Benutzernamen und Passwörtern

- Biometrische Verfahren oder Smartcards zur Verstärkung der Identifikation

11.6. Authentifizierung

Neben der Identifikation ist die Authentifizierung der Schlüssel zur Zugriffskontrolle. Hierzu gehören:

- Zwei-Faktor-Authentifizierung (2FA) oder Mehr-Faktor-Authentifizierung (MFA)

- Starke Passwörter und regelmäßige Passwortänderungen

11.7. Multifaktor-Authentifizierung

Die Multifaktor-Authentifizierung (MFA) ist entscheidend, um die Sicherheit zu erhöhen. Sie erfordert mindestens zwei der folgenden Faktoren:

- Wissen: Etwas, das der Benutzer weiß (z. B. ein Passwort)

- Besitz: Etwas, das der Benutzer besitzt (z. B. ein Smartphone)

- Eigenschaft: Etwas, das der Benutzer ist (z. B. Fingerabdruck oder Gesichtserkennung)

12. Anlagen- und Wertemanagement

Die Verwaltung von Unternehmenswerten und -anlagen ist ein entscheidender Punkt, um sicherzustellen, dass diese korrekt geschützt und verwendet werden.

12.1. Anlagen- und Werteklassifizierung

Um eine angemessene Sicherheit zu gewährleisten, müssen alle Anlagen und Werte klassifiziert werden. Hierzu gehören:

- Kategorisierung der Werte nach ihrer Wichtigkeit und Sensibilität

- Festlegung von Schutzmaßnahmen entsprechend der Klassifizierung

12.2. Behandlung von Anlagen und Werten

Die Behandlung von physischen und digitalen Werten und Anlagen muss standardisiert werden, um Verlust oder Diebstahl zu verhindern. Dazu zählen:

- Ordnungsgemäße Aufbewahrung und Schutz von physischen Geräten

- Sicherheitsmaßnahmen für gespeicherte Daten

12.3. Konzept für Wechseldatenträger

Wechseldatenträger, wie USB-Sticks oder externe Festplatten, stellen ein Risiko dar. Ein Konzept zur sicheren Verwendung sollte beinhalten:

- Verschlüsselung von Wechseldatenträgern

- Zugriffskontrollen und -beschränkungen

12.4. Anlagen- und Werteinventar

Ein Inventar aller Anlagen und Werte ist notwendig, um die Nutzung und den Zustand jederzeit nachvollziehen zu können. Dazu gehören:

- Erstellung und Pflege eines Inventarverzeichnisses

- Regelmäßige Überprüfung und Aktualisierung des Inventars

12.5. Abgabe, Rückgabe oder Löschung von Anlagen und Werten bei Beendigung des Beschäftigungsverhältnisses

Wenn ein Mitarbeiter das Unternehmen verlässt, müssen alle Anlagen und Werte ordnungsgemäß zurückgegeben, gelöscht oder gelöscht werden. Dazu gehört:

- Dokumentation der Rückgabe oder Löschung von Geräten und Daten

- Überprüfung, dass keine vertraulichen Informationen mitgenommen werden

13. Sicherheit des Umfelds und physische Sicherheit

Neben der IT-Sicherheit ist auch die physische Sicherheit von Bedeutung, um unbefugten Zugriff zu verhindern und die Infrastruktur zu schützen.

13.1. Unterstützende Versorgungsleistungen

Unternehmen müssen sicherstellen, dass kritische Versorgungsdienste wie Stromversorgung und Klimaanlage zuverlässig sind. Hierzu gehören:

- Redundante Stromquellen und Notfallpläne für Ausfälle

- Zuverlässige Klimaanlagen zur Verhinderung von Überhitzung der IT-Infrastruktur

13.2. Schutz vor physischen Bedrohungen und Bedrohungen des Umfelds

Der Schutz der physischen Umgebung vor Bedrohungen wie Diebstahl oder Vandalismus ist ebenfalls wichtig. Dazu gehören:

- Physische Barrieren und Alarmsysteme

- Zugangskontrollen und Überwachungssysteme

13.3. Perimeter und physische Zutrittskontrolle

Die Perimeter- und Zutrittskontrollen sind entscheidend, um unbefugten Zugang zu verhindern. Hierzu zählen:

- Sicherheitszäune und gesicherte Eingänge

- Kontrollierte Zutrittskontrollen mit Ausweiskarten oder biometrischen Verfahren

Fazit

Die NIS2-Richtlinie stellt hohe Anforderungen an die Cybersicherheit von Unternehmen, um Netz- und Informationssysteme vor Bedrohungen zu schützen. Die Risikomanagementmaßnahmen sind dabei der Schlüssel, um sicherzustellen, dass Unternehmen ihre Systeme kontinuierlich überwachen, schützen und verbessern.

Egal, ob es um die Sicherheit des Personals, die Zugriffskontrollen, den Schutz der physischen Infrastruktur oder die Verwaltung von Daten und Anlagen geht – all diese Maßnahmen tragen dazu bei, Sicherheitslücken zu minimieren und die Widerstandsfähigkeit des Unternehmens gegenüber Cyberangriffen zu erhöhen.

Indem man klar definierte Prozesse und regelmäßige Schulungen umsetzt, kann jedes Unternehmen eine solide Sicherheitsstrategie aufbauen, die nicht nur die NIS2-Anforderungen erfüllt, sondern auch langfristige, nachhaltige Sicherheit gewährleistet.

Es ist wichtig, dass Unternehmen nicht nur die Anforderungen erfüllen, sondern auch eine Sicherheitskultur etablieren, in der Cybersicherheit als kontinuierlicher Prozess verstanden wird – und nicht als einmalige Aufgabe. Wer jetzt mit der Umsetzung beginnt, ist auf dem richtigen Weg, sich vor den wachsenden Bedrohungen der digitalen Welt zu schützen.

Bleib dran, bleib sicher und implementiere die notwendigen Maßnahmen – je früher, desto besser!

Quellen: 🔗

- Europäische Kommission – Digital Strategy

URL: https://digital-strategy.ec.europa.eu/en/policies/nis-directive

Relevante Themen: Offizielle Informationen zu NIS/NIS2, Überblick über Anforderungen und Risikomanagementmaßnahmen. - Bundesamt für Sicherheit in der Informationstechnik (BSI)

URL: https://www.bsi.bund.de

Relevante Themen: IT-Sicherheitsrichtlinien, Best Practices im Risikomanagement, Schutzmaßnahmen und Cybersecurity. - ENISA – European Union Agency for Cybersecurity

URL: https://www.enisa.europa.eu

Relevante Themen: Cybersecurity-Frameworks, Risikobewertung, praktische Anleitungen zu Risikomanagementmaßnahmen. - Heise Online – NIS2

URL: https://www.heise.de/thema/NIS2

Relevante Themen: Aktuelle Nachrichten, Analysen und Praxisberichte zur Umsetzung der NIS2-Richtlinie und Risikomanagement. - Bitkom – IT-Sicherheit

URL: https://www.bitkom.org/Themen/IT-Sicherheit

Relevante Themen: Branchenperspektiven, Richtlinien zur IT-Sicherheit, Umsetzung von Risikomanagementmaßnahmen in Unternehmen. - Bundesregierung – Digitale Sicherheit

URL: https://www.bundesregierung.de/breg-de/themen/digitale-sicherheit

Relevante Themen: Nationale Strategien und Regularien, Informationen zu Cybersecurity und NIS2-Umsetzungen. - CIO.de

URL: https://www.cio.de

Relevante Themen: Strategien zur digitalen Transformation, praktische Tipps zum Risikomanagement und IT-Sicherheitsmaßnahmen in Unternehmen. - Computerwoche

URL: https://www.computerwoche.de

Relevante Themen: Branchennews, Analysen und Erfahrungsberichte zu IT-Sicherheit, Risikomanagement und NIS2-Anforderungen. - T3N – Digital Pioneers

URL: https://t3n.de

Relevante Themen: Trends in der digitalen Transformation, Cybersecurity und praxisnahe Tipps zur Umsetzung von Risikomanagementmaßnahmen. - Security Insider

URL: https://security-insider.de

Relevante Themen: Tiefgehende Analysen zu Cybersecurity, aktuelle Entwicklungen im Risikomanagement und Best Practices in der IT-Sicherheit.

Schreibe einen Kommentar